Сетевая безопасность

Ключевые тенденции кибербезопасности и стратегии защиты

Ежегодный отчет Verizon о расследовании утечек данных (Data Breach Investigations Report, DBIR) за 2024 год предоставляет критически важную информацию для специалистов по кибербезопасности. Этот всеобъемлющий анализ раскрывает основные тенденции в области кибератак, уязвимостей и стратегий защиты. В этой статье мы рассмотрим ключевые выводы отчета и предложим практические рекомендации для усиления кибербезопасности вашей организации.

Экспоненциальный рост использования уязвимостей

Одним из наиболее тревожных открытий отчета DBIR 2024 является резкий рост использования уязвимостей в системах на 180% по сравнению с предыдущими годами. Это указывает на то, что злоумышленники все чаще эксплуатируют слабые места в программном обеспечении для получения несанкционированного доступа.

Пример: Уязвимость MOVEit, которая привела к серии крупных инцидентов в 2024 году, наглядно демонстрирует масштаб проблемы. Эта уязвимость затронула тысячи организаций по всему миру, что подчеркивает важность своевременного обновления и патчинга систем.

Почему уязвимости так привлекательны для злоумышленников?

🎯 Легкость эксплуатации: Многие уязвимости могут быть использованы с минимальными усилиями.

🌐 Широкое распространение: Одна уязвимость может присутствовать в миллионах систем.

⏳ Задержки в обновлениях: Многие организации медленно реагируют на выпуск патчей безопасности.

Рекомендации по защите от уязвимостей:

🔍 Внедрите процесс управления уязвимостями (Vulnerability Management Process).

🔒 Регулярно проводите аудит безопасности для выявления потенциальных слабых мест.

🔄 Автоматизируйте процесс обновления программного обеспечения, где это возможно.

📊 Используйте инструменты для постоянного мониторинга и оценки уязвимостей в режиме реального времени.

Нарушения с участием третьих сторон: растущая угроза

Отчет DBIR 2024 отмечает увеличение на 68% количества нарушений с участием третьих сторон. Это связано с растущей сложностью цепочек поставок программного обеспечения и зависимостью от внешних партнеров.

Анализ проблемы цепочек поставок:

Современные организации редко работают изолированно, что создает сложную экосистему взаимосвязанных компаний. Каждое звено в этой цепи может стать потенциальной точкой входа для злоумышленников. Атака на одного поставщика может привести к компрометации всей сети клиентов и партнеров.

Пример: Атака на SolarWinds в 2020 году показала, насколько разрушительными могут быть подобные инциденты. Через одного поставщика были скомпрометированы системы сотен организаций, включая правительственные учреждения и крупные корпорации.

Стратегии защиты цепочек поставок:

🛡️ Внедрите принцип "Zero Trust" (нулевого доверия) даже в отношениях с давними партнерами.

📋 Проводите регулярные оценки безопасности ваших поставщиков и партнеров.

🚨 Разработайте план реагирования на инциденты, учитывающий риски третьих сторон.

👁️ Используйте технологии для мониторинга активности третьих сторон в вашей сети.

Кража учетных данных: изменение ландшафта угроз

Хотя отчет DBIR 2024 отмечает некоторое снижение числа краж учетных данных, это не означает уменьшения угрозы. Веб-приложения и фишинг остаются основными векторами атак для компрометации учетных записей.

Анализ трендов в краже учетных данных:

Снижение числа краж может быть связано с улучшением методов защиты, таких как широкое внедрение двухфакторной аутентификации. Однако злоумышленники адаптируются, используя более сложные методы социальной инженерии и целевого фишинга.

Пример: Недавний инцидент, когда сотрудники крупной технологической компании стали жертвами сложной фишинговой атаки, демонстрирует, что даже опытные пользователи могут быть обмануты.

Стратегии защиты учетных данных:

🔑 Внедрите строгую политику паролей, требующую использования сложных и уникальных паролей.

🔐 Используйте многофакторную аутентификацию (MFA) для всех критически важных систем.

🎓 Проводите регулярные тренинги по информационной безопасности для сотрудников.

🕵️ Внедрите системы обнаружения аномалий для выявления необычной активности учетных записей.

Фишинг и человеческий фактор: ключевые уязвимости

Отчет DBIR 2024 подчеркивает, что человеческий фактор продолжает оставаться одной из главных проблем в кибербезопасности. В 68% всех нарушений безопасности задействован человеческий фактор, будь то переход по фишинговой ссылке, использование слабых паролей или ошибки в конфигурации систем.

Анализ фишинговых атак:

Фишинговые атаки становятся все более изощренными, используя методы социальной инженерии и персонализации для обхода технических средств защиты. Злоумышленники часто имитируют легитимные бизнес-коммуникации, что затрудняет их обнаружение.

Пример: В одном из недавних случаев злоумышленники использовали информацию из социальных сетей для создания высокоперсонализированных фишинговых писем, нацеленных на руководителей компании. Это привело к компрометации корпоративной сети и значительным финансовым потерям.

Стратегии борьбы с фишингом:

📚 Внедрите программу постоянного обучения сотрудников по вопросам кибербезопасности.

🎭 Проводите регулярные симуляции фишинговых атак для оценки готовности персонала.

📧 Используйте продвинутые системы фильтрации электронной почты с возможностями машинного обучения.

🚫 Внедрите политику "нулевого доверия" для входящих сообщений и вложений.

Программы-вымогатели: постоянная угроза

Согласно отчету DBIR 2024, почти две трети атак были связаны с использованием программ-вымогателей. Средний ущерб от таких атак составляет $46 000, но для крупных компаний эта сумма может быть значительно выше.

Анализ тенденций программ-вымогателей:

Атаки с использованием программ-вымогателей эволюционируют, переходя от массовых кампаний к целевым атакам на конкретные организации. Злоумышленники все чаще используют тактику двойного вымогательства, угрожая не только шифрованием данных, но и их публикацией.

Пример: Недавняя атака на крупную больницу привела к шифрованию критически важных медицинских данных и угрозе их публикации. Это не только нарушило работу больницы, но и создало риски для конфиденциальности пациентов.

Стратегии защиты от программ-вымогателей:

💾 Внедрите комплексную стратегию резервного копирования и восстановления данных.

🧩 Сегментируйте сеть для ограничения распространения потенциальной атаки.

🛡️ Используйте передовые решения для обнаружения и предотвращения угроз.

📝 Разработайте и регулярно тестируйте план реагирования на инциденты с программами-вымогателями.

*** Генеративный ИИ: потенциальная угроза будущего***

Хотя отчет DBIR 2024 указывает на ограниченное использование генеративного ИИ (GenAI) в реальных кибератаках, эксперты предупреждают о потенциальных рисках в будущем.

Анализ потенциальных угроз GenAI:

Генеративный ИИ может быть использован для создания более убедительного фишингового контента, автоматизации поиска уязвимостей и даже написания сложного вредоносного кода. Это может привести к увеличению масштаба и эффективности кибератак.

Пример: В лабораторных условиях исследователи продемонстрировали, как GenAI может быть использован для создания фишинговых писем, которые успешно обходят традиционные спам-фильтры и с большей вероятностью обманывают получателей.

Стратегии подготовки к угрозам GenAI:

🧠 Инвестируйте в исследования и разработку ИИ-решений для кибербезопасности.

👥 Обучайте сотрудников распознавать более сложные формы социальной инженерии.

📊 Внедряйте передовые системы обнаружения аномалий, способные выявлять необычные паттерны атак.

🤝 Участвуйте в отраслевых инициативах по разработке этических стандартов использования ИИ в кибербезопасности.

Отчет Verizon DBIR 2024 подчеркивает, что ландшафт киберугроз продолжает эволюционировать, становясь все более сложным и многогранным. Организации должны принять проактивный подход к кибербезопасности, рассматривая ее как непрерывный процесс, а не как разовое мероприятие.

Ключевые рекомендации:

🔄 Регулярно обновляйте системы и применяйте патчи безопасности.

🔗 Усильте защиту цепочек поставок, внедряя строгие требования безопасности для всех партнеров.

🎓 Инвестируйте в постоянное обучение сотрудников вопросам кибербезопасности.

🔐 Внедрите многофакторную аутентификацию для всех критически важных систем.

💾 Разработайте надежную стратегию резервного копирования и восстановления данных.

🤖 Используйте передовые технологии ИИ и машинного обучения для выявления и предотвращения угроз.

🔍 Регулярно проводите оценку рисков и тестирование на проникновение.

🏢 Создайте культуру кибербезопасности в организации, вовлекая все уровни управления.

Внедрение этих рекомендаций поможет организациям значительно повысить свою устойчивость к киберугрозам и минимизировать потенциальные последствия атак. Помните, что кибербезопасность — это не конечная цель, а постоянный процесс адаптации и совершенствования.

Дополнительные аспекты кибербезопасности 7. Облачная безопасность: новые вызовы

С ростом использования облачных технологий, отчет DBIR 2024 отмечает увеличение числа инцидентов, связанных с неправильной конфигурацией облачных сервисов.

Пример: Крупная утечка данных произошла из-за неправильно настроенного облачного хранилища, оставив конфиденциальную информацию миллионов пользователей открытой для публичного доступа.

Рекомендации по облачной безопасности:

☁️ Регулярно проводите аудит настроек безопасности облачных сервисов.

🔒 Используйте инструменты автоматизации для мониторинга и исправления ошибок конфигурации.

🎓 Обучайте персонал правильным практикам работы с облачными технологиями.

8. Мобильная безопасность: растущая угроза

С увеличением числа сотрудников, работающих удаленно, мобильные устройства становятся привлекательной целью для киберпреступников.

Пример: Серия атак на мобильные устройства через уязвимости в популярных приложениях привела к краже корпоративных данных у нескольких крупных компаний.

Стратегии защиты мобильных устройств:

📱 Внедрите решения для управления мобильными устройствами (MDM).

🔐 Требуйте использования VPN при подключении к корпоративным

Переписки, чеки, баланс, посты

Приватность - часная жизнь законное право каждого человек.

• Dealacc — сервис который может создать фейк чек, перевод, историю переводов, баланс и многое другое.

• ScreenChat — фейк SMS + iMessage на iPhone.

• Zeoob — фейковые посты и переписки в Whatsapp, Facebook, Snapchat, Twitter и Instagram.

• WhatsApp Fake Chat — фейк переписка в WhatsApp.

• ifaketextmessage — фейковая переписка в iMessage.

• randus — генератор фейковых личностей.

• tools.seo-zona — генератор несуществующих лиц посредством ИИ.

• FakeDetail — генератор фейковых профилей, постов, переписки в различных мессенджерах (раздел Social Media). Можно сгенерировать почту по заданным параметрам и еще десятки функций и возможностей.

Будьте внимательны, всегда дважды проверяйте подлинность информации!

Сервисы для сохранения анонимности

CyberAtlantis — анонимно отправить электронные письма с PGP шифрованием. Сервис удаляет ваш IP-адрес и метаданные о вас, но для большей безопасности рекомендуется использовать дополнительные средства анонимности такие как: SSH, Proxy, Tor, VPN.

Premium Nord VPN

Логин, пароль и время жизни Premium acount. Пробуйте разные,какие то могут не работать, так кто то успел использовать учетку до Вас. Пользуйтесь на здоровье.

sexything76@gmail.com:hellou76 | Expires At = 2023-06-23 18:56:18 | Account status Premium angtigahotmail.com:Bakome=33 | Expires At = 2022-10-85 00:55:49 Account Status= Premium d3minicsen@gmail.com:Alteze614 | Expires At = 2021-02-11 18:05:00 | Account Status= Premium adamleclairgmail.com:Awence1981! | Expires At = 2021-12-19 19:11:13 | Account status- Premium markf9e1@gmail.com:Playstation Expires At = 2021-82- 04 23:59:48 | Account Status= Premium bogiemyster@gmail.com: Hardrock9 | Expires At = 2021-83-07 22:57:23 | Account Status Premium simondanielli@me.com:Varsity2 | Expires At = 2023-05-05 86:29:08 | Account status= Premium

Lamya. h.althani@gmail.com:Chocolate1041 Expires At = 2021-12-20 20:32:11 Account Status= Premium Rishad.poonawalla@gmail.com: Jumeirah123 | Expires At = 2022-09-25 15:16:52 | Account status- Premium jamesmchugh91@yahoo.ie: karate91 | Expires At = 2021-01-24 12:25:40 | Account Status= Premium rebwalters911@gmail.com:raw17668 Expires At = 2023-05-03 17:04:40 | Account status= Premium Craigcannon7agmail.com:Scotia®1 | Expires At = 2022-85-19 20:16:11 | Account Status= Premium ACcount status= Premium gutenbones@gmail.com:Danielmari1 | Expires At - 2021-81-29 12: 33:01 | Account status Premium

zilkerparke@gmail.com:gotenks8 | Expires At = 2022-09-11 19:03:03 Account Status Premium javi.delgadoo@gmail.com:413jandro Expires At = 2022-81-10 01:03:04 | Account status- Premium Account status= Premium farmerhunter@gmail.com:pass4you | Expires At = 2023-03-20 17:04:20 | Account Status= Premium cargonautamac.com:Pelikan4001 | Expires At = 2024-12-18 00:00:00 Account status Premium ktpmonkey@hotmail.com:biscuit66 | Expires At = 2021-02-15 11:10:48 | Account Status= Premium

saswatm1@gmail.com:dohtha123 | Expires At = 2022-09-14 17:12:10 gokhanbartuggmail.com:19901529 | Expires At - 2021-01-29 18:01:42 | Account status Premium itsrandyts@gmail.com:Couple25 Expires At = 2021-01-28 00:40:46 jim 01@hotmail.co.uk:Redred90 | Expires At = 2822-10-15 20:55:13 Account Status= Premium mdarwazah@gmail.com:CIPEI6EC | Expires At = 2021-10-30 08:27:24 Account Status Premium GMKHS530@GMAIL.COM:sjrnfl11 | Expires At = 2022-18-26 12:28:44 Account status- Premium jleclair27@hotmail.com:Baseball27

franklinvalencia81@gmail.com: celtics17 Expires At = 2023-07-14 13:18:84 | Account Status= Premium livermore j83@gmail.com: Bur Idesk60 | Expires At = 2023-04-29 22:50:26 | Account Status= Premium Expires At = 2021-08-31 18:49:14 | Account Status Premium jake.britton76@gmail.com:99Jacob99 Expires At = 2023-04-15 23:31:06 Account Status Premium patalbwil@gmail.com:langstons | Expires At = 2023-07-16 12:50:22 Account Status= Premium

taytayfadeaway@gmail.com:Lolder 14 Expires At = 2023-05-24 05:16:58 | Account Status Premium humab2345@yahoo.com:Garcon2009 | Expires At = 2021-08-30 19:43:56 | Account status= Premium zachiferagmail.com: Gps4lyfe | Expires At = 2021-06-29 17:16:02 Account Status Premium vfuerte92@gmail.com: Thegame1 | Expires At - 2021-88-18 04:34:40| Account Status Premium jordangazayalive.com:Gangsta5998 | Expires At = 2023-84-23 05:30:48 | Account Status= Premium joereynoso1@yahoo.com: 10181018 Expires At = 2021-11-18 08:41:38 | Account status= Premium danielbarret06022@gmail.com:daniel015 | Expires At - 2021-03-13 14:17:45 | Account Status Premium

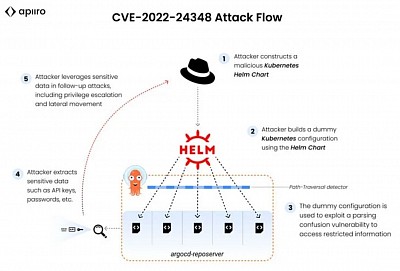

Уязвимость (CVE-2022-24348), обнаруженная в Argo CD

Новая уязвимость (CVE-2022-24348), обнаруженная в Argo CD, которая используется тысячами организаций по всему миру, может позволить хакерам украсть конфиденциальную информацию, такую как секреты, пароли и ключи API, из приложений Kubernetes.

Argo CD официально используется 191 организацией , включая Alibaba Group, BMW Group, Deloitte, Gojek, IBM, Intuit, LexisNexis, Red Hat, Skyscanner, Swisscom и Ticketmaster.

Делайте выводы.

Сервисы для сохранения анонимности

CyberAtlantis — анонимно отправить электронные письма с PGP шифрованием. Сервис удаляет ваш IP-адрес и метаданные о вас, но для большей безопасности рекомендуется использовать дополнительные средства анонимности такие как: SSH, Proxy, Tor, VPN.

List of services for receiving SMS

Международные сервисы

Twilio: Надежный сервис для отправки SMS-сообщений и голосовых вызовов. https://www.twilio.com

TextNow: Популярный сервис для бесплатных звонков и SMS. https://www.textnow.com

CountryCode: База данных кодов стран. https://www.countrycode.org

Wp.pinger: Сервис для отправки SMS. https://wp.pinger.com

Textmagic: Платформа для массовой рассылки SMS. https://www.textmagic.com

Esendex (UK): Британский сервис для отправки SMS. https://www.esendex.co.uk

Burstsms (AU): Австралийский сервис для отправки SMS. https://www.burstsms.com.au

Directsms (AU): Еще один австралийский сервис для отправки SMS. https://www.directsms.com.au

Vumber: Сервис для виртуальных номеров. https://www.vumber.com

Sms-receive: Сервис для приема SMS. https://www.sms-receive.net

Receive-a-sms: Сервис для приема SMS. https://www.receive-a-sms.com

Hs3x: Сервис для приема SMS. https://www.hs3x.com

Sonetel: Провайдер VoIP-телефонии. https://www.sonetel.com

Smska: Сервис для отправки SMS. https://www.smska.us

Sellaite: Платформа для коммуникаций. https://www.sellaite.com

Sms.ink: Сервис для отправки SMS. https://www.sms.ink

Proovl: Платформа для верификации номеров. https://www.proovl.com

Onlinesim: Сервис для покупки виртуальных номеров. https://www.onlinesim.ru

Zadarma: Провайдер VoIP-телефонии. https://www.zadarma.com

Smsc: Сервис для массовой рассылки SMS. https://www.smsc.ru

Getfreesmsnumber: Сервис для получения бесплатных виртуальных номеров. https://www.getfreesmsnumber.com

Receivesmsverification: Сервис для верификации номеров. https://www.receivesmsverification.com

Receivesmsonline.in: Индийский сервис для приема SMS. https://www.receivesmsonline.in

Mytrashmobile: Сервис для приема SMS. https://www.mytrashmobile.com

Receivesmsonline.me: Сервис для приема SMS. https://www.receivesmsonline.me

Anon-sms: Сервис для анонимной отправки SMS. https://www.anon-sms.com

Mfreesms: Сервис для бесплатных SMS. https://www.mfreesms.com

Spryng: Платформа для коммуникаций. https://www.spryng.nl

Smsget: Сервис для приема SMS. https://www.smsget.net

Российские сервисы

Sms-activate: Популярный сервис для покупки виртуальных номеров. https://www.sms-activate.ru

Sms-reg: Сервис для регистрации на различных сайтах. https://www.sms-reg.com

Simsms: Сервис для приема SMS. https://www.simsms.org

Virtualsms: Сервис для виртуальных номеров. https://www.virtualsms.ru

Getsms: Сервис для приема SMS. https://www.getsms.online

Give-sms: Сервис для отправки SMS. https://www.give-sms.com

Smslike: Сервис для социальных сетей. https://www.smslike.ru

Работа с IP-адресами 🔍

1. IP-API

IP-API предоставляет информацию об IP-адресах. Вы можете получить данные о местоположении, провайдере и других сведениях, связанных с IP-адресом.

Этот сервис позволяет найти соседние IP-адреса. Это полезно, если вы хотите узнать, какие другие IP-адреса находятся в вашей сети.

3. WhatIsMyIP

WhatIsMyIP предоставляет ваш общедоступный IP-адрес. Это полезно, чтобы узнать, какой IP-адрес используется вашим устройством при подключении к интернету.

IP2Location Demo демонстрирует поиск IP-адреса и предоставляет информацию о его геолокации.

Этот сервис предоставляет информацию о геолокации на основе IP-адреса. Вы можете узнать, откуда приходят посетители вашего веб-сайта.

6. WhatsTheirIP

WhatsTheirIP помогает найти IP-адрес веб-сайта. Это может быть полезно для анализа сетевой активности и безопасности.

IPAddress.com предоставляет информацию об IP-адресе и его местоположении. Это может быть полезно для отслеживания сетевых проблем.

Этот сервис позволяет определить местоположение IP-адреса на карте. Это полезно для визуализации расположения серверов и устройств.

Шифрование / Расшифровка ✈️1. Crypo.in.ua

Crypo.in.ua позволяет шифровать и расшифровывать текст с использованием различных алгоритмов. Это полезно для обеспечения конфиденциальности ваших сообщений.

2. Tools4Noobs Encrypt/Decrypt

Этот простой онлайн-инструмент предоставляет возможность шифрования и дешифрования текста.

3. CodeBeautify Шифрование / Дешифрование

CodeBeautify предоставляет различные инструменты для шифрования и дешифрования данных. Это полезно для обеспечения безопасности информации.

4. Генератор шифрования TextMechanic

TextMechanic генерирует зашифрованный текст, что может пригодиться при обмене конфиденциальными данными.

YellowPipe Encrypter - это онлайн-инструмент для шифрования текста. Это полезно, если вам нужно обезопасить информацию перед передачей.

Онлайн-взломщики гашиша 💥1. HashKiller

HashKiller - это управляемый сообществом онлайн-сервис по взлому хэшей. Если у вас есть хеш-значение пароля, вы можете попробовать его взломать с помощью этого сервиса.

MD5Online.org предоставляет бесплатный онлайн-инструмент для взлома хэшей MD5. Это полезно для тестирования безопасности паролей.

3. CMD5

CMD5 - быстрый и эффективный онлайн-взломщик хэшей MD5. Если вы забыли пароль, этот сервис может помочь вам его восстановить.

4. MD5Crack.com

MD5Crack.com предоставляет онлайн-взлом хэша MD5. Это полезно, если вы хотите узнать о слабых паролях в вашей системе.

NetMD5Crack.com предоставляет услуги по взлому хэшей MD5. Если у вас есть хеш-значение, вы можете воспользоваться этим сервисом для расшифровки пароля.

MD5Decryption.com - это популярный инструмент для расшифровки хэша MD5. Если вам нужно восстановить пароль, этот сервис может быть полезен.

MD5Rednoize.com предоставляет взлом хэшей MD5 с поддержкой радужных таблиц. Это помогает в более эффективном восстановлении паролей.

8. MD5This

MD5This предоставляет различные услуги по расшифровке хэша. Если вы забыли пароль или хотите проверить его безопасность, этот сервис вам поможет.

Tydal.nu MD5 Crack предоставляет бесплатный онлайн-взлом хэшей MD5. Это полезно для тестирования паролей на прочность.

10. PassCracking.com

PassCracking.com - это онлайн-сервис для взлома паролей. Если у вас есть хеш пароля, этот сервис поможет вам его раскодировать.

11. База данных хэшей InsidePro (HDB)

InsidePro HDB - это служба взлома хэшей с обширной базой данных. Вы можете использовать ее для взлома хэшей различных типов.

12. CrackStation

CrackStation предоставляет услуги по взлому паролей. Этот сервис помогает вам узнать, насколько ваш пароль безопасен.

13. CloudCracker

CloudCracker - это облачный сервис для взлома паролей. Если у вас есть хеш пароля, этот сервис может помочь вам его раскодировать.

14. SANS Institute ReverseHash

SANS Institute ReverseHash - это инструмент для отмены хешированных паролей. Если у вас есть хеш-значение пароля, этот сервис поможет вам восстановить исходный пароль.

OnlineHashCrack.com - это онлайн-сервис для взлома хэшей. Вы можете воспользоваться им для проверки безопасности паролей.

16. HashCrack.in

HashCrack.in предоставляет услуги по взлому паролей. Этот сервис помогает вам восстановить пароли, если у вас есть их хеш-значения.

Загрузка 🕓 файлов1. Mega

Mega - это безопасное облачное хранилище и платформа для обмена файлами. Вы можете загружать и обмениваться файлами с уверенностью в их конфиденциальности.

2. MediaFire

MediaFire предоставляет услуги хостинга и обмена файлами. Вы можете загружать и делиться файлами с другими пользователями.

3. InfoTomb

InfoTomb - это файловый хостинг, ориентированный на конфиденциальность. Если вам нужно хранить файлы с высоким уровнем безопасности, этот сервис может подойти.

4. ShareSend

ShareSend - это простой в использовании сервис обмена файлами. Вы можете быстро отправить файлы другим пользователям.

Кодирование WSS обеспечивает загрузку файлов и обмен ими. Это полезно, если вам нужно быстро поделиться файлами в сети.

6. Zippyshare

Zippyshare - это популярная платформа для обмена файлами. Вы можете загружать и делиться файлами с другими пользователями.

7. FileToLink

FileToLink преобразует файлы в общие ссылки. Это удобно, если вам нужно поделиться файлом с кем-то через ссылку.

8. Ge.tt

Ge.tt предоставляет обмен файлами и совместную работу в режиме реального времени. Вы можете совместно работать над проектами и обмениваться файлами с коллегами.

LargeDocument легко позволяет делиться большими документами. Если у вас есть большой файл для передачи, этот сервис вам поможет.

10. RGhost

RGhost - это простой сервис обмена файлами и хостинга. Вы можете быстро загружать и делиться файлами с другими пользователями.

11. Dox ABV BG

Dox ABV BG - это файлообменный сервис. Вы можете загружать и делиться файлами с другими пользователями.

12. SecureUpload.eu

SecureUpload.eu предоставляет безопасную загрузку файлов и обмен ими. Это полезно, если важно сохранить конфиденциальность ваших данных.

Анонимный тест 👺1. IPLeak

IPLeak проверяет ваш VPN или прокси на наличие утечек IP и DNS. Это важно для обеспечения анонимности при работе в сети.

2. DNSLeakTest

DNSLeakTest проверяет наличие утечек DNS. Это важно для обеспечения безопасности вашей сети и конфиденциальности данных.

WebRTC IP Leak Test проводит тесты на утечку WebRTC IP. Это важно, чтобы убедиться, что ваш IP-адрес остается скрытым при использовании браузера.

TorCheck ✅1. Ксенобит: http://5deqglhxcoy3gbx6.onion2. TMKloc: http://tmkloc6vhxos3nde.onion

Эти ссылки позволяют вам проверить доступность сети Tor и вашего соединения с ней. Tor обеспечивает анонимность при использовании интернета.

СМС 🏴 ☠️1. Получить SMS сейчас2. Получить SMS онлайн3. Получать SMS онлайн

Эти сервисы предоставляют возможность получать SMS-сообщения онлайн. Это может быть полезно, если вам нужен временный номер для регистрации или подтверждения.

Фальшивая личность 🔡1. FakeNameGenerator2. Генератор фальшивых имен3. Фальшивое имя iGOPayGo

Эти генераторы позволяют создавать фальшивые личности с вымышленными именами, адресами и другими данными. Это может быть полезно для защиты личной информации при регистрации на веб-сайтах.

Ресурсы для Кибербезопасности, Информационной Безопасности и Хакинга

Кибербезопасность стала одной из важнейших областей в мире информационных технологий. С каждым днем растет количество угроз и уязвимостей, и обеспечение безопасности данных и систем становится все более актуальным. Для того чтобы следить за последними новостями, изучать уязвимости, а также развивать навыки в области кибербезопасности, специалистам нужны качественные ресурсы и инструменты. В этой статье мы представим вам набор полезных ресурсов, которые помогут вам оставаться в курсе последних событий в мире кибербезопасности и развивать свои навыки.

Эксплойты и Уязвимости 💻

Exploit-DB: Это обширная база данных эксплойтов и уязвимостей. Здесь вы найдете информацию о существующих уязвимостях и соответствующих эксплойтах.

Интеллектуальный эксплойт: Этот ресурс предоставляет широкий спектр эксплойтов и ресурсов, связанных с безопасностью. Здесь можно найти как коммерческие, так и бесплатные эксплойты.

Shodan: Shodan - это поисковая система для обнаружения устройств, подключенных к Интернету. Этот инструмент поможет вам найти уязвимые устройства и системы.

Packet Storm Security: Packet Storm Security предлагает обширную коллекцию эксплойтов, инструментов и рекомендаций по безопасности. Здесь можно найти много полезных материалов для изучения уязвимостей и их эксплуатации.

Базы Данных Уязвимостей 🏹

CVE (Common Vulnerabilities and Exposures): CVE - это хорошо известная база данных уязвимостей безопасности. Здесь вы найдете идентификаторы уязвимостей, которые используются во всем мире.

Сведения о CVE: Этот ресурс предоставляет подробную информацию об уязвимостях, включая их описания, оценки и ссылки на патчи.

NVD (Национальная база данных уязвимостей): NVD - это хранилище данных управления уязвимостями на основе стандартов правительства США. Здесь можно найти информацию о множестве уязвимостей и патчей для них.

OSVDB (Open Sourced Vulnerability Database): OSVDB - это всесторонняя база данных уязвимостей с открытым исходным кодом. Здесь вы найдете информацию о множестве уязвимостей и инструментов для их анализа.

База данных заметок об уязвимостях CERT: Этот ресурс содержит информацию об уязвимостях программного обеспечения и советы по их устранению.

Secunia: Secunia предоставляет рекомендации и информацию об уязвимостях, а также о том, как устранить их.

SecurityFocus BID: Это всесторонняя база данных уязвимостей с подробной информацией о каждой из них.

LWN.net Уязвимости: Здесь вы найдете список уязвимостей безопасности и связанные с ними новости.

ThreadFix: ThreadFix - это инструмент агрегации уязвимостей и управления уязвимостями программного обеспечения с открытым исходным кодом.

Лаборатория уязвимостей: Это платформа для исследователей и энтузиастов безопасности, где можно найти информацию о новых уязвимостях и эксплойтах.

SecDocs: SecDocs - это хранилище документов и материалов, связанных с безопасностью, включая уязвимости и их анализ.

Учебники по Взлому 💡

Наступательная Безопасность: Организация, стоящая за Kali Linux, предоставляет различные тренинги и ресурсы по взлому и безопасности.

Kali Tutorials: Это учебные пособия, специально разработанные для пользователей Kali Linux. Вы найдете здесь множество материалов о различных аспектах взлома.

Канал конференции DEFCON на YouTube: Этот канал содержит записи докладов и презентаций с конференции DEFCON, одной из самых известных в мире мероприятий по кибербезопасности.

Канал Hak5 на YouTube: Канал Hak5 предлагает контент, связанный с кибербезопасностью, взломом и хакингом.

Канал Института SANS на YouTube: Этот канал предоставляет различные обучающие видео и презентации по кибербезопасности.

Видеоуроки Metasploit: Этот ресурс предоставляет видеоуроки по Metasploit, одному из самых популярных инструментов для взлома.

Учебник по Взлому: Здесь собраны учебные пособия по различным аспектам взлома, включая веб-взлом и многое другое.

Взломать Безопасность: Этот ресурс предоставляет учебные пособия, статьи и инструменты, связанные с кибербезопасностью и взломом.

SecurityTube: SecurityTube - это канал YouTube для энтузиастов безопасности, который управляется сообществом и предоставляет множество видеоматериалов по кибербезопасности и взлому.

EHacking: Этот ресурс предлагает статьи, учебные пособия и ресурсы, связанные с взломом и безопасностью.

Канал FullScopeSecurity Vimeo: Этот канал предоставляет видеоматериалы, связанные с безопасностью и взломом.

Блог SpaceRogue: В блоге SpaceRogue вы найдете статьи и ресурсы, связанные с взломом и безопасностью.

Проверка на Вирусы и Малware 🦠

VirusTotal: VirusTotal - это популярный онлайн-сканер вирусов и вредоносных программ. Вы можете загрузить файлы для сканирования и получить отчет о безопасности.

Anubis: Anubis - это платформа для анализа и понимания поведения вредоносных программ для Windows. Он поможет вам определить, какая программа может быть вредоносной.

Jotti's Virus Scan: Jotti's Virus Scan - это сервис для сканирования файлов с использованием нескольких антивирусных движков. Вы можете проверить файлы на наличие вредоносных программ.

NotDistribute: NotDistribute - это инструмент для проверки, помечен ли файл антивирусными программами как вредоносный.

FuckingScan.Me: FuckingScan.Me - это инструмент для сканирования файлов с использованием нескольких антивирусных движков.

AnonScanner: AnonScanner - это бесплатный онлайн-инструмент для сканирования файлов на наличие вредоносных программ.

NoDistribute: NoDistribute - это служба для проверки того, помечен ли файл антивирусными программами.

File2Scan: File2Scan - это онлайн-сервис сканирования файлов на наличие вредоносных программ.

Скачать Инструменты для Тестирования на Проникновение 🛠

Список инструментов Kali Linux: Это официальный список инструментов для Kali Linux, популярной операционной системы для тестирования на проникновение.

Insecure.org: Этот ресурс является домом Nmap и других важных инструментов безопасности. Здесь вы найдете множество инструментов для тестирования на проникновение.

HackersOnlineClub: HackersOnlineClub предоставляет набор хакерских инструментов для различных целей.

Краткие курсы хакерских инструментов: Здесь представлен тщательно подобранный список хакерских инструментов для тестирования на проникновение.

Инструменты взлома даркнета: Этот блог предоставляет хакерские инструменты и ресурсы, связанные с тестированием на проникновение.

KitPloit: KitPloit - это популярный ресурс для инструментов, эксплойтов и многого другого. Здесь вы найдете широкий выбор инструментов для тестирования на проникновение.

ToolsWatch: ToolsWatch предоставляет информацию об инструментах и ресурсах безопасности, включая инструменты для тестирования на проникновение.

BlackArch Linux Tools: Этот репозиторий содержит множество инструментов для BlackArch Linux, еще одной популярной операционной системы для тестирования на проникновение.

Pentest-Tools.com: Pentest-Tools.com предоставляет различные инструменты для онлайн-разведки и тестирования на проникновение.

Репозиторий хакерских инструментов: Это коллекция хакерских инструментов, которые вы можете использовать в своей работе.

Romhacking.net Utilities: Здесь вы найдете утилиты для взлома ПЗУ и другие ресурсы, связанные с взломом игровых консол

"Как понять, что рядом с вами подлый человек"

Знайся с достойными дружбы людьми,c подлецами не знайся, себя не срами.

Первый раз с термином “Социальная инженерия” я столкнулся несколько лет назад, когда во время поиска материала для очередной статьи набрел в сети на один форум, он находился на “темной стороне” – в даркнете.

Там обитают всяческого рода жулики, кидалы и прочие лица с криминальными наклонностями, которые обсуждают и "оттачивают" не совсем честные способы заработка.

В своих обсуждениях злоумышленники подчеркивали важность прокачивания в своей работе техник социальной инженерии, которые помогают манипулировать людьми с целью выуживать конфиденциальные данные или просто обманывать.

Могу вам сказать, что это очень интересная дисциплина и методы, используемые в социальной инженерии, нужно знать хотя бы поверхностно, так как понимание основ может спасти когда-нибудь ваш кошелек, помните, предупрежден – значит, вооружен! Сейчас разберем основные технологии.

Социальная инженерия – это простыми словами один из способов “взлома человека”, манипуляции с целью получения выгоды, а именно – конфиденциальной информации, денежных средств или каких-либо услуг на халяву.

Мошенники всегда использовали техники социальной инженерии, но интернет подарил им массу новых возможностей для развития навыков обмана людей, разгадывания их мыслей, управления поступками.

Причем сам человек порой даже не догадывается, что попал в ловушку, он реально до конца уверен в том, что это его личное решение, и он полностью контролирует ситуацию. По этому поводу хорошо высказался известный криптограф Брюс Шнайер:

При этом злоумышленник работает больше с людьми, чем с компьютерами. Электронная машина здесь – просто инструмент и средство коммуникации.

Несмотря на все внешние различия, взгляды, мировоззрение, поведение человека в целом шаблонно, чем активно пользуются жулики: они отлично знают модель поведения человека в той или иной ситуации.

Поэтому можно встретить массу случаев, когда звонок по телефону от якобы банка и мошенником на другом конце провода приводит к потере всех денег с банковской карты, тут как раз во всю используются методы социальной инженерии.

Социальная инженерия: инструменты психологического программированияПринципы социальной инженерии очень разнообразны, но в их основе лежат так называемые когнитивные искажения, а если говорить простыми словами, то человеческая глупость и невнимательность.

Основы социальной инженерии учат “хакера сознания”, манипулятора, злоумышленника использовать информацию, которая доступна всем.

Профили ваших социальных сетей, форумы, увлечения, проблемы, болезни, успехи – все это может быть использовано умелым мошенником! Такой предварительный сбор информации называется претекстинг.

Причем использована может быть абсолютно любая информация, даже та, которая для вас кажется совсем незначительной:

К примеру, в 2015 году мошенники от имени топ-менеджеров разных компаний рассылали письма сотрудникам с просьбой перевести денег. Просто зная адрес корпоративной электронной почты и будучи уверенными в авторитетности руководства было похищено 40 миллионов долларов.

“Веские” аргументыПриемы социальной инженерии разнообразны, самый распространенный – это уверенная аргументация всего. Если вы обращаетесь к человеку с просьбой, при этом в конце указываете причину, то вероятность отказа уменьшается.

И что самое интересное – сама причина, ее вескость и логичность решающей роли не играют.Например, я обращаюсь к человеку с просьбой: ”Пропустите меня, пожалуйста, я очень тороплюсь” или: ”Займи мне денег, у меня нет денег”. В обоих случаях я озвучиваю очевидные причины, ведь и так понятно, что человек торопится или у него нет денег.

Но несмотря на банальность и очевидность причины, просьба выполняется в большинстве случаев! Даже эксперимент проводился по этому поводу: девушка “спешила” сделать ксерокопию, если она не называла причину, ее пропускали без очереди в 60% случаев, но с обозначением причины проценты увеличивались до 94.

Этим незамысловатым, но очень действенным приемом умело пользуются разводилы в том же ВК.

Вы могли слышать о таких ситуациях, как после знакомства через социальную сеть девушка просит энную сумму “на телефон”, “билет до мамы”, “лечение зуба” и так далее. При этом решившийся оказать услугу даже не догадывается, что за аватаркой девушки может скрываться хитренький дедушка с навыками социальной инженерии.

“Общие” интересы и целиАнализируя информацию выложенную в открытый доступ, хакер делает вывод об интересах человека и на основе этого строит с жертвой дальнейшее взаимодействие, линию поведения, даже манеру вести диалог. Это также один из приемов, что входит в методы социальной инженерии.

Например, жертва увлекается фотографией, и ей в личку профиля социальной сети стучится представитель редактора журнала о моде, охоте, стройке, в зависимости от того, что любит снимать фотограф.

Постепенно хакер, занимаясь программированием и вооруженный основами техники социальной инженерии, втирается к жертве в доверие: он буквально “открывает душу”, используя похожие с жертвой словосочетания и речевые конструкции.

Вскоре оказывается, что жулик может выполнить “голубую мечту” жертвы, например, достать дешевый стройматериал, недорого выкопать на участке колодец, устроить персональную фотовыставку... вариаций множество.

Дальше, как говорится, “дело техники”, ведь жертва даже не догадывается, что имеет дело с хакером, она готова если не на все, то на многое – перевести часть денег “для аренды выставочного зала” под персональную фотовыставку или оплатить работу грузовика, который “уже везет ваш стройматериал”.

“Авторитетное” мнение в сетиВообще, поскольку человек живет в социуме и с ним взаимодействует, то он подвержен определенным стереотипам поведения, которые успешно используют мошенники: речь идет про разных “авторитетов” и их суждения. Причем зачастую этих самых “авторитетов” мы сами себе придумываем.

Разные “эксперты” и “авторитеты” в сети возникают невесть откуда, и мы просто принимаем их слова на веру, потому что они себя преподнесли красиво, да еще и рекомендуют что-то.

И мы, к сожалению, рекомендацию воспринимаем как простое человеческое желание нам помочь, не догадываясь даже об истинных мотивах такого поступка и что к нам применили техники социальной инженерии.

Яркими примерами являются популярные блогеры на Youtube, которые периодически могут рекламировать финансовую пирамиду или капперов-мошенников, часть аудитории при этом верит влогеру на слово.

Или еще один, где очень часто используются приемы социальной инженерии – это одностраничники с разными БАДами, где обязательно есть фото врача, который рекомендует данный препарат к применению, хотя на него нет ни лицензии, ничего, да и врач просто ряженый актер.

В том же инфобизнесе, если говорить не о конкретном продукте, а о типичной продаже “воздуха”, действует аналогичная схема. Вкратце она выглядит так: анализ интересов плюс коммуникация с достижением выполнения требуемых действий жертвой мошенника – и вот вы купили курс, который вам не нужен, к тому же бесполезный.

Банальный фишингМетоды, используемые в социальной инженерии, не ограничиваются прямым вербальным воздействием на жертву, сюда же относят и фишинг как средство хищения данных, в основном банковских карт.

Например, вам на почту пришло письмо из банка, где вы обслуживаетесь, с просьбой перейти на сайт и выполнить простое действие, но при переходе на страницу (с виду похожей на личный кабинет банка) жертве предлагается залогинится и ввести к тому же данные карты. Несложно догадаться, что сайт банка являлся точной копией, а оставленные данные будут использованы для доступа к счету и кражи денег.

Еще одним примером служит потеря аккаунта от Вконтакте, его часто взламывают, потому что пользователи легко ведутся на приемы социальной инженерии. Как это происходит? С вами в ВК завязал разговор совершенно случайный человек и под определенным предлогом дает ссылку на “классный сайт”, где вы якобы можете решить свои проблемы.

На сайте исключена регистрация, там можно только авторизоваться через социальные сети. Войти с первого раза у вас не получится, но вы упорно хотите попасть на сайт, ведь его рекомендовал человек, с которым вы общались и уже доверяете. И со второго раза наконец-то входите на рекомендованный ресурс.

Почему со второго? Потому что вся введенная вами в первый раз информация отправляется хакеру на почту или сервер, то есть ваши логин и пароль от социальной сети становятся известны другому человеку.Итогом потери данных становится попрошайничество у списка ваших друзей денег в долг от вашего имени. Кто-то понимает, что вас взломали, а кто-то может с легкостью отдать деньги.Более подробная информация про фишинг и его разновидности читайте в нашем материале на эту тему здесь.

Социальная инженерия как уровень социологического знанияНо социальной инженерией пользуются, конечно, не только мошенники. Само это понятие гораздо шире, нежели можно рассказать в рамках заметки. Методы, используемые в социальной инженерии, действуют везде, где есть информация, то есть и в офлайне. Интересными уловками пользуются сотрудники правоохранительных органов, торговцы, журналисты и просто халявщики.

Например, полицейские – истинные мастера социальной инженерии, они ей пользуются, когда закон мешает получению информации. “Мы вас ни в чем не обвиняем, просто расскажите честно, как все было” – это наиболее распространенный обход 51 статьи Конституции РФ.

Ну и, конечно, социальная инженерия – это хлеб рекламщиков, хотя уже появились более серьезные направления вроде нейромаркетинга, но классика всегда в моде. Тут в качестве приемов используется повторное, многократное проговаривание информации о товаре, отсылки к “авторитетным” или “экспертным” мнениям, эксплуатация стереотипных образов.

СМИ тоже не стесняются и являются кладезью различных техник социальной инженерии. Посмотрите программу любого пропагандиста или просто новости, реалити-шоу.

Даже не придется особо напрягаться, чтобы увидеть настоящее навязывание определенных мыслей, ложные причинно-следственные связи, манипуляции чувствами, подмену понятий.

У вас, уважаемый читатель, может сложится мнение, что социальной инженерией пользуются мошенники, что это язык пропаганды, нечистых на руку торгашей и лохотронщиков. Не стоит делать поспешные выводы и унывать раньше времени, ведь навыки социальной инженерии могут быть полезны и вам.

Например, если вы хотите получить скидку где-либо, просто попросите! Только не забудьте спросить, что для скидки нужно и "напомните" о праве продавца отказать вам. Ну или если захочется куда-то пролезть без очереди, просто назовите рандомную причину – я проверял, работает :)

Как защититься от популярных применяемых методов социальной инженерииВам не о чем беспокоиться, если вы будете знать основные методы и приемы социальной инженерии, а также понимать, как инженеры могут применить их на вас.

Например, вам поступил звонок от наших ярых государственных защитников, представить которых вам спокойно рассказывает, что ваш любимый родственник сбил какого-то несчастного человека, и если вы хотите дело "замять", то лучше быстренько перевести денюжки на определенный счет.

Конечно же, это психологическая уловка и манипуляция. Если вы будете пытаться отсрочить время, полицейский будет давить, что еще чуть-чуть – и будет совсем поздно. Необдуманные и поспешные решения – то, на чем они концентрируются при мошенничестве.

Главное – не торопитесь, согласитесь, будет обидно обогатить очередного жулика, а чуть позже вам спокойно позвонит ваш пресловутый родственничек и просто спросит как дела, будучи не в курсе ситуации.Итак, рассказываю, что нужно делать. Для начала "побудьте дурачком" и спросите, как же зовут вашего такого неосторожного кровного друга, и на какой машине он сегодня выехал. А также нужно обязательно узнать все подробности касательно ДТП: город, улицу, около какого дома, время, имя жертвы – да все что угодно.

Ну и, конечно, в срочном порядке уточните, в каком же отделении служит наш прекрасный служитель закона, который так яро хочет защитить вашего родственничка, чтобы потом проверить в участке, существует ли такой добродетель на самом-то деле.

Скорее всего, полицейский, мягко говоря, офигеет от всей запрашиваемой информации, и легенда рассеется, как сигаретный дым. Вообще, лучше всего сказать мошеннику, что вы не совсем уверенный пользователь смартфона (возраст, все дела) и вам нужно на время завершить звонок, чтобы проверить баланс на карточке, но вы обязательно перезвоните! Ведь родственника нужно спасать! За это время позвоните вашей кровинушке и уточните, подрабатывает ли он сегодня преступников или нет.

И да, друзья, запомните, что нужно быть бдительным ко всем сообщениям, которые приходят к вам на почту и на всякого рода мессенджеры. Если, к примеру, банк вдруг решил с вами "пообщаться", лучше внимательно сравнить номера (если банк писал вам и ранее), а если представители государственной конторы пишут вам впервые, то разве это не выглядит подозрительным с самого начала? Лучше позвоните по официальному номеру и уточните.

Сюда же можно отнести ситуацию, когда банк вам пишет, что ваша карта заблокирована. Поверьте, банк явно о таком не предупреждает, и о том, что ваша карта тю-тю вы узнаете, когда захотите расплатиться в магазине и потерпите фиаско.

А теперь перейдем к основам компьютерной безопасности. Друзья, прошу, смотрите внимательно, что вы скачиваете и по каким ссылкам путешествуете. Не нужно бесприкословно верить названию файла: даже если файл назван "установочник Fallout", совсем не факт, что вы качаете то, что вам нужно, а не вредоносный код. Зачастую люди именно на такие уловки и попадают.

И ни в коем случае не распространяйте личную информацию во всяких социальных сетях, как бы вам ни хотелось о себе заявить. Даже ерунду (о которой вы и в жизни не подумаете) инженеры могут использовать против вас, а они, поверьте, в этом мастера те еще.

Совсем забавно, если вы сгенерируйте пароль с вашей фамилией и годом рождения, вы удивитесь, насколько часто такое происходит. Над такими случаями мошенникам даже стараться не нужно: пару кликов, и вот ваша страница уже взломана, и всем вашим друзьям приходит рассылка, как вы страдаете сейчас без денег и просите о помощи.

Самое главное, что нужно помнить – включайте мозг, будите свою адекватность и не верьте незнакомцам в сети с первой же переписки. Вы не знаете, кто может скрываться по ту сторону экрана, даже если фотографии на аккаунте у вашего новоиспеченного друга выглядят вполне правдоподобно.

Основные выводыСоциальная инженерия – мощнейший инструмент, области применения его безграничны и все зависит от того, в чьи руки он попал. Противостоять "науке" в руках мошенников и какому-либо психологическому давлению гораздо проще, чем кажется. Тут всегда обязательно нужно помнить одно важное правило:

Вступая в любое общение, обязательно обращайте внимание не только на содержание, но и на сам процесс. Почаще задавайте себе вопрос: "Что на самом деле это может значить?”Приемы социальной инженерии бывают разные, но их суть остаётся неизменной. Критическое отношение к входящей информации, настороженность и здравый смысл помогут не стать жертвой обмана.

Ну и помните, что нельзя разглашать конфиденциальные данные своего паспорта или данные карты, даже если человек представился сотрудником банка или налоговым инспектором.

Интересно, сколько читателей блога пользуются навыками социальной инженерии или попадали под манипуляции “хакеров сознания”? Отпишитесь в комментариях, эта информация будет интересна всем и даже может кому-то пригодится.

Надеюсь, что из статьи вы узнали, что такое социальная инженерия и как защитить себя от мошенников и злоумышленников. Если остались вопросы, или вы хотите дополнить информацию статьи, пишите, пожалуйста, свои мысли, опыт и мнение в комментариях ниже. Они 100% пригодятся всем читателям

Всех вам благ и будьте осторожны!

Анонимные почтовые сервисы в сети Tor: обзор и особенности

Alt Address Адрес Onion

Alt Address - один из самых уникальных анонимных почтовых сервисов Tor. Для использования этого сервиса не требуется регистрация. Вам просто нужно ввести случайное имя пользователя и выбрать расширение для этого имени пользователя.

Dark Net Mail Exchange Адрес Onion

DNMX предлагает бесплатную и мгновенную регистрацию для всех. Вы получаете адрес электронной почты вида [yourusername@dnmx.org]. Интерфейс является базовым и похожим на почтовые провайдеры в интернете, которые использовались в 2000-х годах.

ASAP Mail Адрес Onion

ASAP Mail - один из анонимных почтовых сервисов на темной стороне интернета. Он предоставляет услуги электронной почты через сеть Tor. При регистрации не требуется предоставлять личную информацию или совершать платежи.

Squirrel Mail Адрес Onion

Squirrel Mail - один из старейших поставщиков услуг электронной почты в сети Tor. Создание учетной записи анонимно и мгновенно. Вы получаете адрес электронной почты вида [yourusername@morke.org]. Интерфейс простой, но функциональный.

PanzMail Адрес Onion

PanzMail предлагает 100% анонимные почтовые адреса и строгую политику "не ведения журналов". Вам не нужно предоставлять личную информацию. Бесплатная учетная запись позволяет отправлять 200 писем в день и предоставляет 100 МБ места для хранения.

TorBox Адрес Onion

TorBox - это "сервис почтовых ящиков, работающий только через Tor". Он предлагает адрес электронной почты вида [yourusername@torbox3uiot6wchz.onion]. TorBox использует зашифрованные серверы и рекомендует использование личного PGP-шифрования.

Elude Адрес Onion

Elude - анонимный почтовый сервис Tor, который не требует предоставления личной информации. Он не хранит журналов и позволяет удалять данные навсегда. Вы можете выбрать из десятка различных доменов электронной почты.

Tutanota www.tutanota.com

Tutanota - анонимный сервис электронной почты, который предлагает 100% анонимную регистрацию. Все письма полностью зашифрованы и не могут быть доступны сторонним лицам. Сервис предлагает бесплатное использование с возможностью платных планов.

ProtonMail Адрес Onion https://protonmail.com/

Самый популярный почтовый сервис в сети Tor, базируется в Швейцарии, не требует предоставления личной информации, шифрование от конца к концу, самоуничтожающиеся письма, открытый исходный код, дополнительные функции, такие как календарь и ProtonDrive, бесплатное использование с возможностью платных планов.

CTemplar Адрес Onion

Базируется в Исландии, политика без журналов, отсутствие мониторинга IP, встроенные меры безопасности, открытый исходный код, шифрование от конца к концу, расширенные функции, такие как отложенная доставка и самоуничтожающиеся письма, бесплатный план с возможностью выбора платных планов, начиная с $8.00 в месяц.

JitJat Адрес Onion

Почтовый сервис Tor с мгновенными сообщениями, анонимная регистрация с использованием имени пользователя и пароля, бесплатный план с 20 МБ хранилищем и ограничением на отправку, доступны платные планы по цене $1.00 в месяц или $5.00 за 1 год.